I trend 2025 e le minacce attese nel 2026 in merito alla cybersecurity industriale secondo Kaspersky ICS CERT

La cybersecurity industriale continua a essere sotto pressione. Il 2025 ha confermato uno scenario globale di minacce sempre più complesso per ambienti OT e sistemi ICS, in cui la riduzione del rischio procede, ma non abbastanza velocemente rispetto all’evoluzione delle tecniche di attacco.

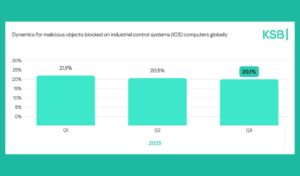

Secondo il Kaspersky Security Bulletin, la quota di computer ICS colpiti da malware è rimasta elevata: circa 21,9% nel primo trimestre 2025, con una discesa al 20% nel terzo trimestre. Il dato suggerisce progressi nelle misure di sicurezza adottate dalle organizzazioni, pur in un contesto in cui gli aggressori continuano a cambiare approccio e strumenti. A livello geografico emergono differenze marcate: Africa, Sud-Est asiatico, Asia orientale, Medio Oriente e Asia meridionale registrano le percentuali più alte di dispositivi ICS attaccati.

Cyberattacchi ICS: i settori industriali più colpiti

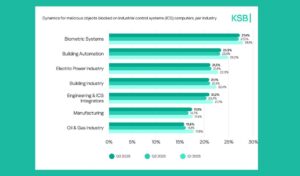

La pressione si distribuisce in modo diverso anche per settore. In cima si colloca la biometria, con il 27,4% dei computer ICS su cui sono stati bloccati oggetti dannosi; seguono building automation (23,5%), energia elettrica (21,3%), edilizia (21,1%), ingegneria e integrazione OT (21,2%), quindi manifatturiero (17,3%) e oil & gas (15,8%). Il quadro conferma che tutti i comparti critici restano obiettivi primari per gli autori delle minacce.

I principali trend della cybersecurity industriale nel 2025

Tra i principali trend dei cyberattacchi alle realtà industriali nel 2025 spicca l’ulteriore intensificazione degli attacchi alla supply chain e allo sfruttamento delle relazioni di fiducia. In pratica, gli aggressori puntano sempre più spesso su fornitori locali, collaboratori esterni e provider di servizi mission-critical – inclusi operatori di telecomunicazioni – per aggirare le difese tradizionali. In parallelo, è cresciuto il ricorso ad attacchi basati su intelligenza artificiale, sia per mascherare il malware sia attraverso attività di intrusione autonome guidate da agent. Si osserva inoltre un aumento degli attacchi a infrastrutture e apparecchiature OT esposte a Internet, soprattutto nei siti remoti che si affidano a firewall OT non progettati per resistere alle minacce più moderne provenienti dalla rete.

Previsioni cybersecurity 2026: nuovi bersagli e nuovi rischi

Le previsioni per il 2026 indicano un possibile incremento degli incidenti in grado di generare interruzioni nella logistica globale e nelle supply chain high-tech. Attesi anche più attacchi contro obiettivi non tradizionali come sistemi di trasporto intelligenti, navi, treni, mezzi pubblici, smart building e comunicazioni satellitari. È probabile, inoltre, che APT, gruppi regionali, hacktivisti e gang ransomware spostino in misura crescente il baricentro operativo verso Asia, Medio Oriente e America Latina, mentre agent AI e framework di orchestrazione autonoma dannosa ridurranno ulteriormente le barriere per campagne industriali su larga scala.

Phishing avanzato e sideloading di DLL

“Le aziende del settore industriale si trovano ad affrontare un contesto in cui gli attacchi sono più rapidi, intelligenti e asimmetrici che mai. Solo quest’anno abbiamo analizzato campagne come Salmon Slalom, che ha preso di mira aziende del settore manifatturiero, delle telecomunicazioni e della logistica tramite phishing avanzato e sideloading di DLL, e l’operazione di spionaggio Librarian Ghouls, che ha compromesso istituti di ingegneria e ambienti di progettazione industriale. Questi attacchi dimostrano che sia le supply chain multinazionali che gli ecosistemi tecnici locali sono a rischio, e ogni azienda industriale deve ritenersi già un bersaglio e agire di conseguenza”, ha dichiarato Evgeny Goncharov, Head of Kaspersky ICS CERT.

Le raccomandazioni di Kaspersky ICS CERT per la sicurezza OT

Sul fronte delle contromisure, Kaspersky ICS CERT sottolinea l’importanza di un approccio strutturato: valutazioni periodiche della sicurezza OT per individuare e chiudere i gap, un processo continuo di gestione delle vulnerabilità con triage, aggiornamenti e patch regolari dei componenti chiave della rete OT, strumenti EDR per intercettare minacce sofisticate e, soprattutto, il rafforzamento delle competenze interne con formazione dedicata alla sicurezza OT per team IT e personale operativo. In un contesto in cui l’operatività dipende dalla resilienza digitale, la cybersecurity industriale diventa una leva decisiva di continuità produttiva e competitività.